Появился новый способ прослушивания смартфонов на базе Android

Американские исследователи обнаружили новую уязвимость у смартфонов на базе Android, причем не на старых, а относительно новых моделях.

Выяснилось, что для прослушивания таких устройств злоумышленникам совсем не обязательно подключаться к микрофону и снимать запись напрямую, им хватает доступа к другому стандартному датчику, защищенному не так хорошо.

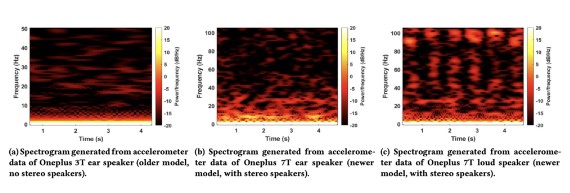

Метод прослушивания назвали EarSpy, и его суть гениальна в своей простоте – считывать колебания акселерометра, который есть у большинства современных смартфонов, также реагирует на вибрации разговорного динамика. Правда, динамик для этого нужен достаточно мощный, потому EarSpy не работает с большинством старых и дешевых моделей смартфонов.

Для эксперимента исследователи воспользовались флагманами OnePlus 7T и OnePlus 9. Из-за их разговорной динамики пропустили запись языка, а программа Physics Toolbox Sensor Suite в этот момент считывала показания акселерометра. Полученные данные отправили на обработку нейросети, которую научили на базе сотен сэмплов ручной «расшифровки» разговорной речи.

Результаты таковы, что на смартфоне OnePlus 9 нейросети удалось определить пол говорящего с точностью 88,7%, установить конкретного человека – 73.6%, а точность расшифровки определенных слов варьировалась в диапазоне от 33.3% до 41.6%. В случае OnePlus 7T те же показания находились в районе от 77.7%, 63.0% и 51.8% соответственно.

Использовал ли кто-то метод EarSpy для прослушивания до выхода исследования — неизвестно, по крайней мере, подтвержденных случаев не было зафиксировано. Однако есть вероятность, что теперь начнут. Поэтому эксперты советуют снижать громкость динамика во время конфиденциальных разговоров.